Выстраиваем IT-инфраструктуру вашего

офиса в рабочее состояние сразу после

бесплатного IT-аудита

- Подключаем телефонию

- Настраиваем сервера

- Прокладываем сети

Почему выбирают нас

Перечень услуг компании "ЛавровИнтегра"

Этапы работ:

Несколько слов о нас

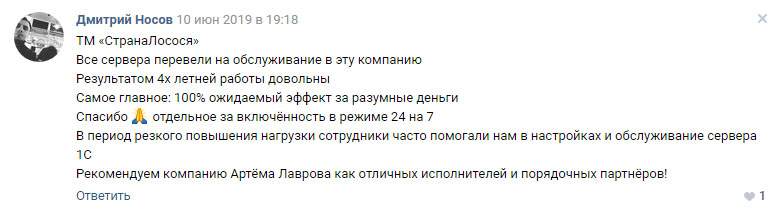

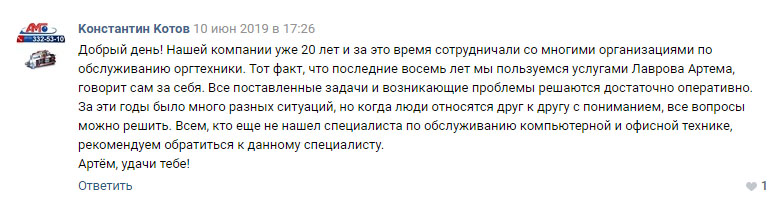

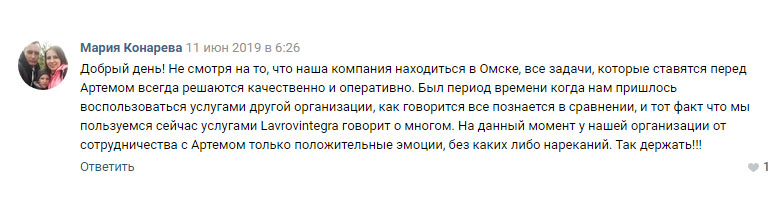

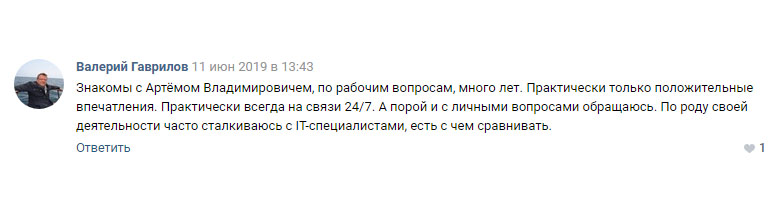

Отзывы наших клиентов

С нами уже работают

Наши контакты

ООО "ЛавровИнтегра"

- Санкт-Петербург,

ул. Афонская д. 2 офис 2-244 - +7 (952) 236-39-86

- info@lavrovintegra.ru

- Скачать схему проезда (СПб)

- Москва,

ул. Привольная д 70, офис 39 - +7 (916) 822-22-20